728x90

반응형

SMALL

사이버 킬 체인 Cyber Kill Chain

- 사이버 공격을 프로세스상으로 분석하여 각 공격 단계에서 조직에 가해지는 위협 요소들을 파악하고 공격자의 목적과 의도, 활동을 분쇄, 완화해 보안 조직의 시스템을 확보하는 것이다 → 즉, 사이버 공격 활동을 파악, 분석해 공격 단계별로 조직에 가해지는 위협 요소를 제거하거나 완화하는 것

- 배경 : 적의 미사일 발사 과정을 실시간 감지하여 일련의 공격 행위를 분석하는 시스템을 나타냄

사이버 킬 체인 7단계

(1)정찰 Reconnaissance

- 표적 선정 단계를 포함함

- 표적 선정 단계 : 목표물을 정하고 대상을 식별하여 정보를 연구하는 과정

- 공격자가 공격할 대상을 결정하는 단계 → 후원자나 이해관계자의 협의를 통해 요구사항을 받고 대상을 선정함

- 방어자로서 표적에 대한 첩보(정보)는 매우 중요함 → 이 첩보는 사고 대응 프로세스에서 획득하지 않고, 인텔리전스 생성 과정에서 획득 가능

- 정찰 단계 : 공격 대상이 선정되면 해당 대상의 첩보(정보)를 수집

- 정보 종류

- 경성지표 (Hard Data) = 눈에 보이는 정보 : 네트워크 범위/리스트, DNS, OS/SW 정보, 시스템 구성, 보안 시스템 정보

- 연성지표 (Soft Data) = 눈에 보이지 않는 정보 : 조직도, 공공 관계, 사업계획/목표, 고용정보, 직원정보 등

- 정보 종류

- 첩보를 수집하는 방법

- 능동 수집

- 표적 대상 직접 상호작용하여 정보 수집 (시스템에 직접적으로 접근하여 정보 수집)

- 방어자 입장에서 능동 수집의 징후는 비교적 쉽게 포착 가능함 ex) 네트워크 포트 스캐닝

- 수동 수집

- 간접적인 정보를 수집 ex) WHOIS, Linkdin 등 공공 정보

- 능동 수집

(2)무기화 Weaponization

- 시스템 설계자의 의도와 구현이 일치 하지 않는 지점(=취약점)을 찾고, 이를 이용한 공격이 가능하도록 하는 도구를 준비하는 단계

- 세부적으로 아래 3가지 일을 수행함

- 취약점 사냥

- 널리 알려진 취약점은 찾기가 쉬운데, 대부분 패치가 되어있을 것임 → 새로운 취약점은 찾기가 매우 어려움

- 새로운 취약점을 찾았을 경우, 보안 조치가 제대로 되지 않아 쉽게 공격 가능 → 그러나 해당 시스템에 접근 자체가 어려울 수 있어 공격 시도가 불가할 수 있음(폐쇄적으로 사용하는 시스템인 경우) ex) 스턱스넷

- 삽입 프로그램 개발

- 공격 성공 이후, 지속적으로 시스템을 제어하기 위한 별도의 프로그램을 개발 ex) C&C 클라이언트

- 인프라 시스템 구축

- 삽입 프로그램과 함께 연동되어 작동이 가능한 서버 등의 인프라를 구축 ex) C&C 서버 및 네트워크 프로토콜 등

- 취약점 사냥

(3)유포 Delivery

- 첫 번째로 능동적인 행동을 하는 단계 → IOC(Indicator of Compromise)를 확보할 수 있는 단계

- IOC : 보안사고가 발생했음을 나타내는 증거나 표시

- 시스템 무기화 자원(삽입프로그램 등)을 전달하는 단계

- 여러 방법이 존재함

- 스피어 피싱 : 이메일 첨부 파일 및 인터넷 주소를 활용하여 무기화된 자원을 보냄

- SQL 삽입 : 웹어플리케이션-데이터베이스에 SQL 삽입 공격을 수행하여 무기화 자원을 보냄

- 전략적 웹 침해 : 웹 사이트의 웹 브라우저 취약점 공격 설치 후, 표적이 웹 사이트 접속하도록 유인하여 무기화 자원을 보냄

(4)악용 Exploitation

- 표적 시스템에 취약점을 공격

- 유포 단계에서는 삽입프로그램(무기화된)을 전달하는 것에 그침 → 악용 단계에서는 실질적 시스템 제어권을 얻게 됨 ex) 이메일을 통해 받은 첨부 파일을 실행하였을 때 해당 파일이 취약점 공격을 수행함 → 공격자가 네트워크로 진입하는 출발점임

(5)설치 Installation

- 취약점 공격을 통해 제어권을 얻은 상황에서 추가적인 지속 공격용 프로그램을 시스템에 심는 과정

- 설치되는 추가 프로그램의 2가지 특성

- 시스템 지속성 : 설치된 프로그램이 매 시스템 재부팅마다 계속 실행되어야 함

- 서비스 등록

- 다른 프로그램 의존

- 네트워크 지속성 : 외부 공격 서버와의 네트워크 연결이 계속되어야 함

- 시스템 지속성 : 설치된 프로그램이 매 시스템 재부팅마다 계속 실행되어야 함

(6)명령 및 제어 C&C

- 공격자가 지속성을 확보한 경우, 명령을 보낼 방법이 필요함 → IRC (internet Relay Chat) 또는 HTTP 호출을 통해 외부와 통신을 수행함

- 공격자는 통신 채널이 눈에 띄지 않도록 하거나 필요에 맞게 충분한 대역폭 확보에 초점을 둠 → 악성코드가 떄로는 하루 몇 줄 정도만 통신을 할 수도 있고, 전체 가상 데스크탑을 사용할 수도 있음

(7)목적달성 Action on objectives

- 목표한 결과물을 획득하는 단계

- 대표적 표적 활동

- 파괴하기(Destroy): 데이터 파괴, 파일 삭제 등으로 시스템 활용이 불가하게 함 → 물리적 대상 파괴도 포함(스턱스넷)

- 거부하기(Deny): 표적의 자원 서비스를 거부하도록 함 (DoS, 랜섬웨어)

- 저하하기(Degrade): 표적의 자원이나 기능의 유용성을 저하시킴

- 기만하기(Deceive): Man in the Middle 공격과 같이 중간에 데이터를 조작함

- 훔쳐보기(Eavesdrop): 표적의 정보를 몰래 유출하도록 함

사이버 킬 체인 기반 방어 전략

능동적 방어

정의

- 방어자 대응 속도 대비 공격자의 활동 속도를 지연 시키기 위한 활동 → 공격자가 사고 대응 팀이 설치한 장애물에 대응하는 동안 실수를 하도록 유도하여 방어자가 대응을 더 빨리 할 수 있도록 하는 것

예시

- 방화벽 내 새로운 탐지 rule 지속적으로 추가하여 개선

- 공격 네트워크 탐지 시, C&C 트래픽 차단

- 공격 대상 파일 시스템 내 파일 유출 차단

- 허니팟 등의 운영을 통한 비효용 공격 루트 제공(지연)

인텔리전스 기반 사고대응 주기 모델

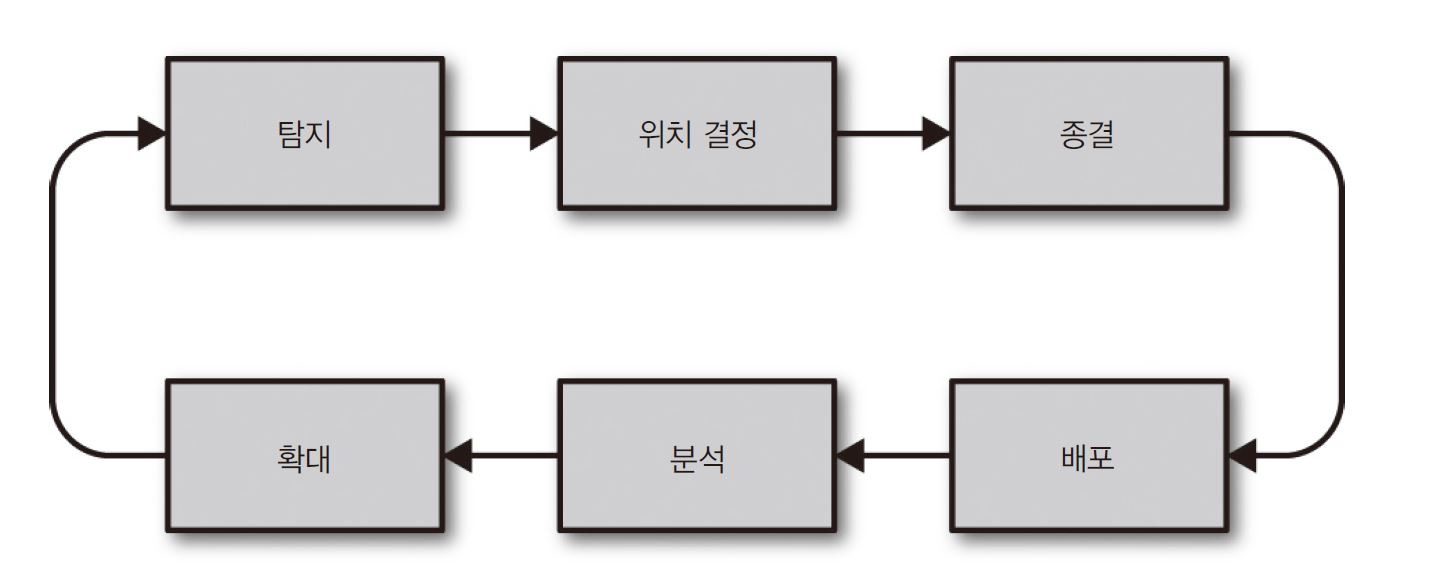

F3EAD

- 실질적 인텔리전스 기반 사고대응을 위한 수행 모델을 의미함

- 인텔리전스 주기와 사고대응 주기를 결합한 형태

- 사고 대응 작전은 인텔리전스 작전으로, 인텔리전스 작전은 사고대응 작전으로 이어짐

(1)탐지 Find

- 공급 업체나 공개 출처(오픈소스)에서 얻은 인텔리전스로부터 위협과 공격 대상을 정의하는 단계

- 사이버 킬 체인의 표적선정(정찰) 단계 포함

(2)위치 결정 Fix

- 탐지 단계 정보를 기반으로 알게 된 공격자가 침해 할 만한 시스템 서비스 또는 자원 공격자의 통신 채널 등 위협 대상의 위치를 결정함

- 모니터링을 위한 원격 측정 시스템 설정/설치

(3)종결 Finish

- 사고 대응 주기의 봉쇄, 박멸 단계를 수행

- 종결 단계가 끝이 아님 → 확대 단계의 시작임

(4)확대 Exploit

- 인텔리전스 주기의 수집 단계와 대응됨

- 이전 사고 대응 주기의 봉쇄, 박멸 수행 결과(종결단계 결과)를 활용함

(5)분석 Analze

- 인텔리전스 주기의 분석 단계에 대응

(6)배포 Disseminate

- 분석을 통해 결론적으로 얻게 된 인텔리전스를 사고 대응팀, 의사결정권자, 타 기관에 배포하는 단계

- 사고 대응팀은 탐지 단계에서 해당 인텔리전스를 활용함

728x90

반응형

LIST

'보안 > 사고대응, 인텔리전스' 카테고리의 다른 글

| 침해사고 / 사고 대응(Incident Response, IR) (1) | 2024.04.18 |

|---|---|

| 절차모델 OODA / 인텔리전스 주기 (1) | 2024.04.18 |

| 정보보안 거버넌스 / 보안 프레임워크 / 보안 조직 (0) | 2024.04.17 |

| 보안 통제 / 보안 원칙 (0) | 2024.04.17 |

| 인텔리전스 (0) | 2024.04.17 |