728x90

반응형

SMALL

인텔리전스 기본 원리

#절차모델

모델 : 첩보를 구조화 하는 데 사용되며, 여러 종류의 모델이 존재

- 인텔리전스의 분석에 사용됨

- 인텔리전스를 만드는 절차를 구조화하는 데 사용됨

- OODA 순환 모델 : 신속한 결정을 내리는 데 이용

- 인텔리전스 주기 모델 : 정책을 알리는 것과 미래 인텔리전스 요구사항 설정

(1)OODA 순환 모델

- 관찰(Observe), 방향설정(Orient), 결정(Decide), 실행(Act)의 약자

- 보안 분야에서 가장 많이 언급되는 군사 개념 → 1960년대 한국 전쟁 당시 전투기 조종사이자, 군 연구원, 전략가인 존 보이드가 개발 → 당시 소련제 미그-15는 성능면에서 미국의 F-86 세이버를 능가했지만, 공중전에서 10대 1로 격추됨 → 존 보이드는 연구보고서 “The Essence of Winning and Losing”를 통해 OODA를 제시

- OODA : 공중전은 관찰, 방향설정, 결심, 행동이 순환하면서 빠르게 전개되는데, 이러한 의사결정의 순환을 더욱 빠르게 수행하는 쪽이 승리할 가능성이 크다고 함 → F-86은 미그-15보다 성능이 뒤쳐졌지만 신속한 기동을 통해 적의 우다 루프를 마비시켰음

1. Observe 관찰

- 첩보 수집 단계임 → 발생한 사실 외 모든 첩보를 수집해야 함

ex) 야구 : 야구공을 잡으려 한다고 가정하면 야구공의 속도와 궤적을 관찰해야함 → 네트워크 공격 입장에서는 네트워크 공격자를 잡으려면 로그를 수집하고 시스템을 감시하며 공격자를 확인하는 데 도움이 되는 첩보를 수집

2. Orient 방향설정

- 관찰 단계에서 수집한 첩보를 이미 알고 있는 첩보와 연계하는 단계 → 과거의 경험과 선입견, 기대치, 모델을 고려

ex) 야구 : 야구공의 속도와 궤적을 고려하여 야구공이 어디로 갈지, 야구공을 잡는 순간 얼마나 큰 충격이 발생하는지를 예측하기 위해 공이 어떤 방향으로 움직이는지 확인 → 네트워크 공격 입장에서는 로그에서 추출한 첩보를 네트워크 관련 공격 그룹, 기존에 알려진 IP주소, 프로레스 이름과 같은 Artifact와 결합하는 단계

3. Decide 결정

- 첩보를 수집해 전후 사정과 관련 짓고, 방향에 맞춰 그 다음 행동을 결정 → 결정 단계에서는 행동을 취하는 것이 아니라 최종적으로 취할 행동을 결정할 때까지 어떤 행동을 취할지 논의

ex) 야구 : 선수가 얼마나 빨리 뛰고, 손을 어떻게 움직여야 하는지, 공을 잡으려고 할 때 무엇이 필요한지를 결정 → 네트워크 공격 입장에서는 공격자의 행동을 관찰하기 위하여 기다리며 사고 대응할 것인지 말 것인지를 결정

4. Act 실행

- 실행 단계는 비교적 명확하고 간단한 편이며, 그저 결정 방침을 그대로 준수하여 실천 → 100% 성공을 보장하지는 못함 → OODA 모델 순환에 따라 개선될 수 있음

OODA 순환

- 방어자가 관찰하고, 방향을 설정하고, 결정하고, 실행하는 동안 공격자도 그렇게 한다. → 공격자는 네트워크에서 방어자가 취하는 행동을 관찰해 대처 방법을 결정한다.

⇒ 따라서, 공격자와 방어자 중 빠르게 OODA 루프를 돌리는 쪽이 승리한다.

OODA 순환의 다중방어

- OODA 순환을 연계하여 대응 처리 속도를 증가 시킬 수 있다.

- 한 방어자로서의 결정이 다른 방어자를 위한 경합조건(race condition)을 제공한다 → 한 방어자가 사고 대응 이후, 공격의 첩보를 서로 공유한다면 첫번째 방어자는 다른 방어자가 그 첩보를 받아 빠르게 대응할 수 있음 ⇒ 공격자의 OODA 순환보다 주기를 빠르게 가져갈 수 있음

(2)인텔리전스 주기

- 인텔리전스를 생산하고 평가하기 위한 형식적인 절차

- <목적 → 수집 → 처리 → 분석 → 배포 → 의견 제시>가 순환되는 형태

1. 목적 = RFI (Request For Intelligence) 절차라고도 함

- 인텔리전스가 답해야 할 질문을 정립하는 단계 → 질문하는 단계

- 인텔리전스 팀 자체적으로 진행하거나 이해 관계자와 인텔리전스 팀이 함께 만들 수 있음

- 이 단계의 이상적 결과는 이해당사자가 사용할 수 있는 답을 제공하는 간경하고 명확한 질문이다.

2. 수집

- 질문에 답하기 위한 데이터를 수집하는 단계

- 가능한 많은 출처로부터 최대한 많은 데이터를 수집하는 데 초점이 맞춰져야 함

3. 처리

- 수집한 데이터가 가공되지 않은 형식으로, 사용이 불가능하여 출처가 다른 데이터를 같은 형식으로 맞추어야 하는 단계

데이터 처리 방법

(1) 정규화

- 여러 소스로부터 정보를 수집하였기 때문에, 데이터를 자동으로 처리하기 위하여 하나의 형식으로 정규화를 진행함

(2) 인덱싱

- 데이터베이스화 하여서 데이터에 인덱스를 부여함

(3) 강화

- 첩보에 메타데이터 제공 → 분석가가 관련 데이터를 즉시 사용할 수 있도록 데이터 활용성 강화하는 단계

ex) 도메인주소는 IP주소로 변환 확인 한 후 WHOIS 등록 데이터 추출 → WHOIS에 관련 도메인 정보가 많이 들어있음

(4) 필터링

- 쓸모없는 첩보를 필터링하여 유용한 데이터만을 걸러 냄

(5) 우선순위

- 우선 순위을 잘매겨놓아야 함 → 우선순위에 따라 분석을 진행할 거임(분석하는데 시간을 줄이기 위하여)

(6) 시각화

- 보기 편하게 시각화를 수행함

ex) SOC(Security Operations Center)의 침입탐지 대시보드, R

4. 분석

- 목적 단계에서 정한 질문의 답(인텔리전스)을 찾는 단계

- 가장 일반적인 분석 방법 : 분석 모델을 사용해 첩보를 평가하고 구조화하는 것임

- 질문의 성격에 따라 분석 결과가 다른 형태로 표현될 수 있음 → YES/NO 로 나타내거나, 신회수준(Confidence Level)을 활용하여 표현

- Confidence Level : 모수가 실제로 포함될 것으로 예측되는 범위를 의미함 신뢰구간에 모집단 실제 평균값이 포함될 확률을 신뢰수준이라 함

- 질문의 성격에 따라 분석 결과가 다른 형태로 표현될 수 있음 → YES/NO 로 나타내거나, 신회수준(Confidence Level)을 활용하여 표현

- 인텔리전스 분석에서 수집된 데이터는 다른 데이터와 비교, 분석함으로써 데이터가 어떤 영향을 미치는지 평가하고 미래에 미칠 영향을 예측하는 단계

분석 불가 상황에 대한 대처 방법

- 불안전 정보로 인하여 적절한 분석이 불가능한 경우 → 추가 데이터 수집을 위한 수집 단계로 회귀하여 최종분석을 연기해야 함 → 오류를 내포하는 분석/평가 결과를 억지로 생산하는 경우 → 의사 결정권자가 잘못된 판단을 하거나, 공유받은 다른 이해 관계자가 오용할 수 있음

5. 배포

- 분석 단계의 결과를 제기된 질문의 답(인텔리전스)을 만든 이후, 이해 관계자에게 배포하는 단계

→ 따라서, 배포는 보고서를 읽을 독자에게 의존해야 함

6. 의견 제시

- 지속적 인텔리전스 작업의 핵심 단계로, 생성된 인텔리전스가 목적에 맞는 답을 했는지 결과적으로 한번 더 확인해본다.

성공

- 인텔리전스 절차가 질문에 답을 했다면 인텔리전스 주기를 마칠 수 있으나, 필요에 따라 더 많은 성공적 인텔리전스 생산이 필요한 케이스는 계속해서 주기를 순회함

실패

- 주기 단계에 따라 다시 목적 단계로 넘어가 실패의 원인을 찾고 개선을 위한 계획을 하기 위해 노력

좋은 인텔리전스의 품질

- 인텔리전스의 품질 ⇒ 수집 출처와 분석에 달려 있음

- 보통 직접 수집하지 않은 데이터로 작업하기 때문에 첩보에 대하여 가능한 많은 이해가 필요

- 분석과정에서 발생하는 편향에 대처해야 함

인텔리전스의 품질을 보장하기 위해 고려해야 할 사항들

- 수집 방법

- 첩보(정보)를 주로 어느 경로로 어떠한 방법으로 수집하는지 파악하고, 수집방법과 출처를 다양화 해야 좋은 인텔리전스 생산이 가능

- 수집날짜

- 사이버 공격의 특성 상, 수집 정보의 유효기간이 매우 짧을 수 있음 → 데이터가 수집된 시간을 알면 공격자가 방어자의 행동을 이해하게 됨

- 시간이 지남에 따라 새로운 정보가 필요 할 수 있기 때문에 , 수집된 데이터 첫 생성 시점 및 수집 시점을 명확하게 기록하고 관리해야 함

- 전후 사정

- 사용가능한 전후 사정이 많은 수록 분석이 쉬워 짐

- 첩보와 관련된 특정 활동 및 첩보 조각 간의 관계, 수집 날짜/경로 등을 통한 인과 관계를 파악하여 세부 인텔리전스를 추가할 수 있음

- 분석의 편향에 대처하기

- 모든 분석가에게 편견이 있으므로 이런 편향을 확인하고 대응하여 분석에 영향을 미치지 않도록 해야 함

- 확증 편향/기준점 편향을 경계하며 분석해야 함

- 확증 편향 : 사람들은 자기가 기존에 가지고 있던 생각을 강화시켜주는 정보만 듣는 경향

- 기준점 편향 : 단일 부분에 너무 집중하여 다른 잠재적으로 더 가치 있는 첩보를 무시하게 되는 경향

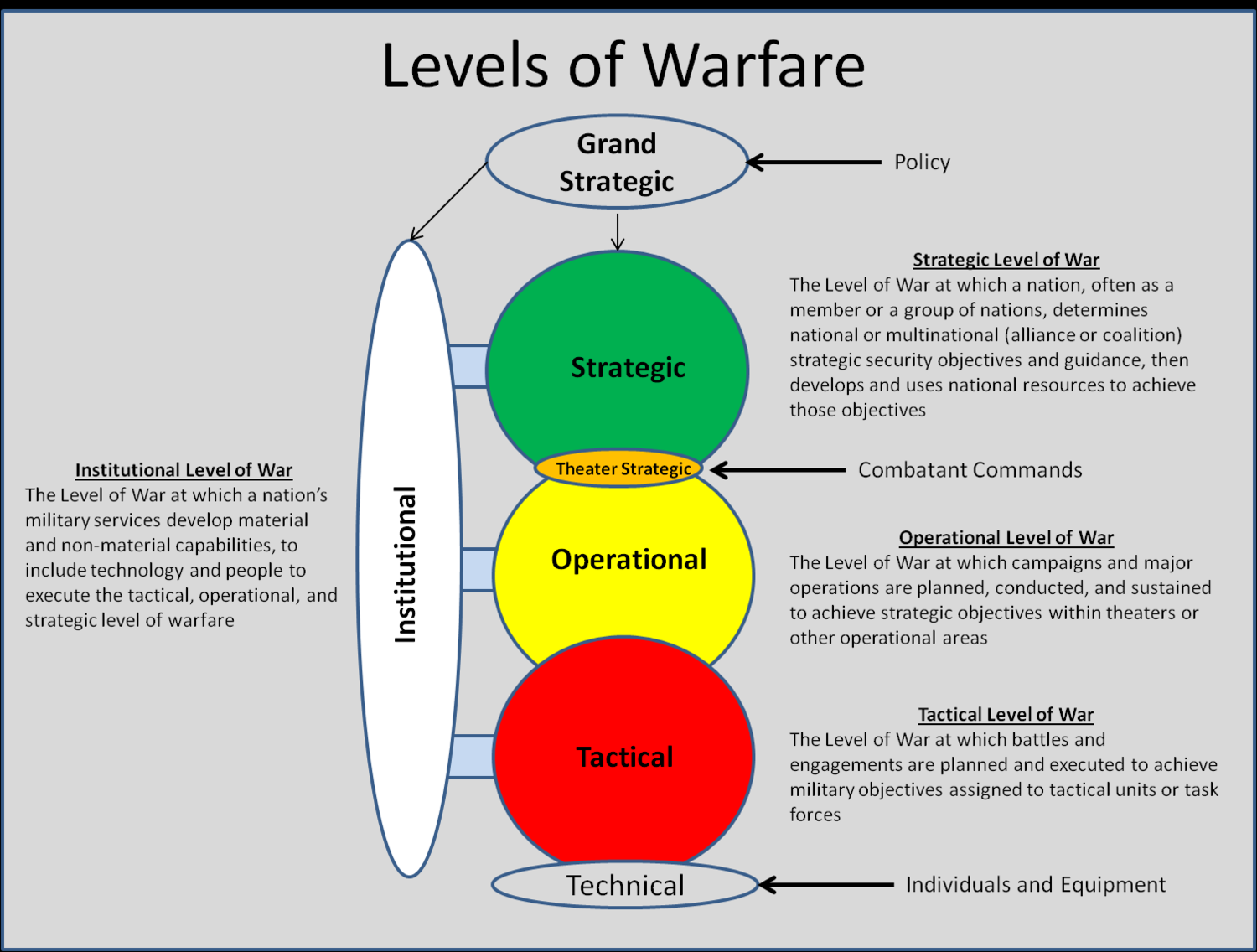

인텔리전스 수준

(1)전술 인텔리전스 : 매우 구체적인수준

- 보안운영 및 사고대응을 지원하며 유효기간이 있는 낮은 수준의 첩보

- 보안운영센터 분석가, 사고대응 팀 조사관이 사용하는 경우가 많음

- 위협에 직접 즉각 대응하는 데 이용

(2)작전 인텔리전스 : 병참(중간) 수준

- 전술 인텔리전스에서 한 단계 발전한 형태

- 고위급 디지털 포렌식 및 사고 대응 분석가가 사용하는 경우가 많음

- 표적이 얼마나 널리 퍼져 있는지, 설치되고 있는 악성코드의 목적 및 공격자의 특성 등을 세부 인텔리전스로 갖을 수 있음

(3)전략 전략 인텔리전스 : 매우 일반적인수준

- 국가 및 정책 수준의 첩보를 다루는 인텔리전스

- 새로운 해킹 그룹의 등장이나 국가적 공격 트랜드 등을 인텔리전스 생산에 활용

- 정책적 의사결정에 까지 영향을 줄 수 있음

728x90

반응형

LIST

'보안 > 사고대응, 인텔리전스' 카테고리의 다른 글

| 사이버 킬 체인(Cyber Kill Chain) (1) | 2024.04.18 |

|---|---|

| 침해사고 / 사고 대응(Incident Response, IR) (1) | 2024.04.18 |

| 정보보안 거버넌스 / 보안 프레임워크 / 보안 조직 (0) | 2024.04.17 |

| 보안 통제 / 보안 원칙 (0) | 2024.04.17 |

| 인텔리전스 (0) | 2024.04.17 |