728x90

반응형

SMALL

#사고대응

침해사고

- 다음 각 목의 방법으로 정보통신망 또는 이와 관련된 정보시스템을 공격하는 행위로 인하여 발생한 사태를 말한다. (정보통신망 이용촉진 및 정보보호 등에 관한 법률)나. 정보통신망의 정상적인 보호, 인증 절차를 우회하여 정보통신망에 접근할 수 있도록 프로그램이나 기술적 장치 등을 정보통신망 또는 이와 관련된 정보시스템에 설치하는 방법

- 가. 해킹, 컴퓨터바이러스, 논리폭탄, 메일폭탄, 서비스거부 또는 고출력 전자기파 등의 방법

사고 대응(Incident Response, IR)

- 보안사고 발생 → 침해가 진행 중이면 차단 → 같은 보안사고가 발생하지 않도록 계획 수립 및 실행

- 보안사고 발생 시 신속하게 침해 사고에 대응하는 것을 사고 대응이라 한다.

- 침입에 관해 완전히 아는 데 필요한 첩보(정보)를 만든 후 침입자를 제거하는 계획을 수립/실행하는 모든 과정을 뜻함 → 인텔리전스는 사고 대응 프로세스 효율화 및 정확성 향상에 기여함

- 사고 대응은 추상적이고 복잡한 주제임 → 모델로 추상화해 단순화하는 것이 필요함

- 사고 대응 체계를 단계 별 주기 모델로 추상화 표현 ex) 인텔리전스 모델

- 공격자와 방어자 사이 복잡한 상호 작용을 이해하고 사고에 대응하는 방법을 계획하기 위한 기반 마련

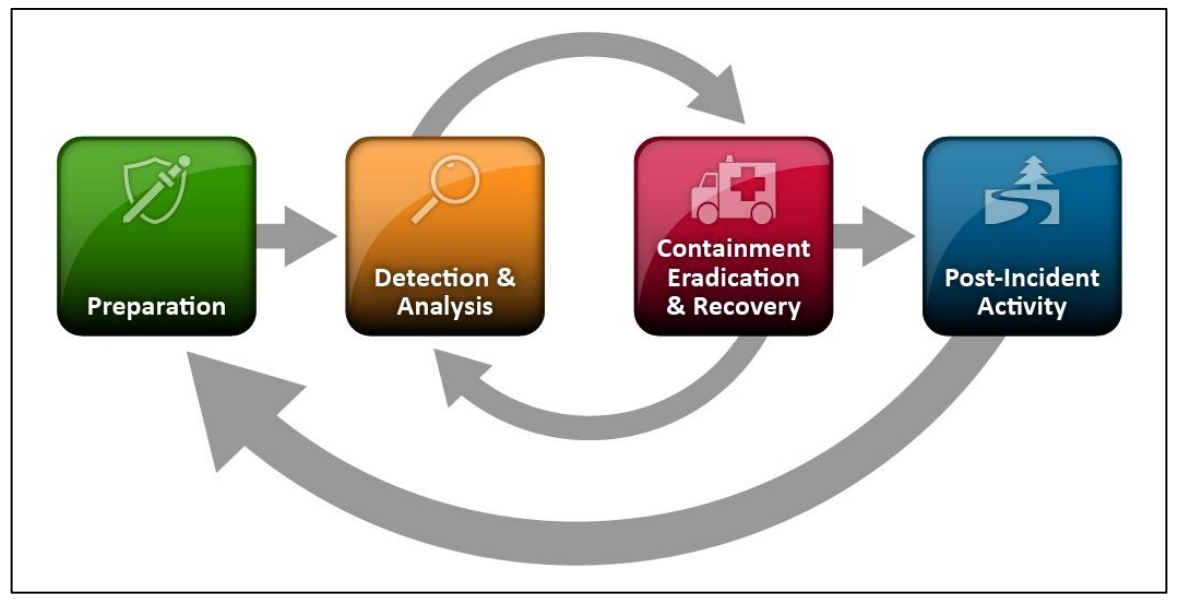

사고 대응 주기(IR Cycle)

- 침입탐지 및 사고 대응의 주요 단계를 정의

(1)준비 Preparation

- 방어자의 사고 대응 첫 단계 → 공격자보다 한 단계 앞서 미리 모든 제반 사항을 닦아 놓는 단계

- 새로운 시스템 설치 및 시그니처 작성 및 업데이트

- 보안 아키텍처와 보안 운영의 조합

- 보안 팀을 여러 팀과 협업해야 함

- 핵심요소

- 기술적

- 원격측정(Telemetry)

- 사고대응자가 침입을 확인하고 조사하기 위해 필요한 특별한 시스템을 준비해야함

- 네트워크에서 호스트까지 모든 시스템 범위에 걸쳐 다양한 수준의 활동을 관찰/조사할 수 있는 시스템 구비

- 경화(Hardening)

- 침입을 신속하게 파악하는 것보다 애초에 침입 자체가 발생하지 않도록 해야함

- 패치가 됐는지, 설정이 잘되었는지, 가설사설망, 방화벽 등의 공격 제한 도구가 설치되어 있는지 확인하는 단계

- 원격측정(Telemetry)

- 비기술적

- 절차 및 문서화(Process and Document)

- 절차 : 비기술적 측면에서 미리 사전에 사고대응을 위한 매뉴얼을 만드는 것을 의미

- 관련 문서로 절차의 내용을 기록해야함 → 사고 발생 시 빠르게 대응 가능

- 연습(Practice)

- 절차에 따라 신속히 대응하기 위해 사전의 모의 훈련을 진행

- Red 팀 섭외를 통해 실질 사이버 공격 훈련을 감행할 수 있음

- 절차 및 문서화(Process and Document)

- 기술적

(2)확인 단계 Identification

- 방어자가 공격의 침입을 감지하는 단계 = 침입탐지 단계

- 아래 방식으로 침입을 감지할 수 있음

- 네트워크로 들어오는 공격자 확인

- 감염된 호스트로부터 명령 및 제어 트래픽 인식

- 공격자가 데이터를 추출하기 시작할 때 대규모 트래픽 발생 확인

- 아래 방식으로 침입을 감지할 수 있음

- 확인 단계는 실질적, 직접적 시스템 및 자원의 영향이 있는 공격을 감지했을 때 트리거 됨

- 공격자의 능력, 의도, 타 기관/시스템 공격 사례 및 패턴 등은 인텔리전스 생성 프로세스에서 동작함 확인 단계에서는 생성된 인텔리전스를 활용하는 단계임

(3)봉쇄 단계 Containment

- 준비, 확인 단계는 사고 대응 관점에서 수동적 프로세스라 할 수 있음 but, 봉쇄 단계는 첫 번째 능동적 사고대응 프로세스라 할 수 있음

- 봉쇄 단계는 공격자의 행위를 완화하기 위한 초기 조치

- 봉쇄 옵션

- 특정 시스템에 연결된 네트워크 스위치 포트 비활성화

- 방화벽 내 IP주소, 도메인, URL 접근 차단 추가 ⇒ ACL

- 침입자가 제어중인 사용자 계정 잠금

- 공격 대상 소프트웨어 및 관련 서비스 비활성화

(4)박멸 단계 Eradication

- 공격자가 앞으로 영원히 시스템에 접근하지 못하도록 장기적 조치를 수행하는 단계

- 많은 시간, 자원이 필요 → 충분히 고려해야 함

- 박멸 작업 예시

- 공격자가 설치한 모든 악성코드와 도구 제거

- 공격에 영향성이 있는 모든 사용자의 서비스 계정 재설정

- 공유 비밀번호 및 인증서 업데이트

- 박멸의 수단 ⇒ 초토화 (Scorched-earth)

- 초토화란 전체 시스템을 초기화하거나 보안 업데이트하는 보안 조치 → 포맷 같은 개념임 ex) 공격자가 하나의 VPN 서버에 접근 했다면 → 모든 전체 VPN 인증서를 총괄적으로 업데이트

- 장점 : 원인 파악이 불충분해도 문제 해결 가능 → 알려지지 않은 상황을 완화하는데 효과적

- 단점 : 많은 비용 지불, 포렌식 등에 활용할 수 있는 증거가 줄어듦

(5)복구 단계 Recovery

- 복구는 시스템을 공격 이전의 상태로 돌리는 조치를 의미함

- 공격 발생 시에 취하는 조치가 아닌 사후 처리 조치임

- 보안 팀 단일로 수행하는게 아니라 시스템, 네트워크 관리/운영자와 함께 처리함 → 복구 진행 시, 이전 봉쇄 절차를 꼭 수행하여 시스템에 반영해야 함 → 그렇지 않으면, 공격 재발이 가능함

(6)교훈 단계 Lessons Learned

- 인텔리전스 주기와 동일하게 사고 대응 이후 프로세스 및 시스템 개선을 위한 방법을 도출해야 함

- 아래 질문에 대한 대답을 찾도록 노력해야함

- 무슨 일이 일어났는가?

- 잘한 것은 무엇인가?

- 더 잘할 수 있었던 것은 무엇인가?

- 다음 번에 다르게 조치해야 할 것은 무엇인가?

- 실수를 강조하기보다는 미래 방향을 결정하는 인식이 필요함

728x90

반응형

LIST

'보안 > 사고대응, 인텔리전스' 카테고리의 다른 글

| 사이버 킬 체인(Cyber Kill Chain) (1) | 2024.04.18 |

|---|---|

| 절차모델 OODA / 인텔리전스 주기 (1) | 2024.04.18 |

| 정보보안 거버넌스 / 보안 프레임워크 / 보안 조직 (0) | 2024.04.17 |

| 보안 통제 / 보안 원칙 (0) | 2024.04.17 |

| 인텔리전스 (0) | 2024.04.17 |